Wiresharkを使ってトラフィック確認をしていたところ、PINGの挙動が気になったので、調べてみました。

環境

クライアント windows 11 home (192.168.19.1)

Wireshark 4.2.3 はこちらから入手しましたhttps://forest.watch.impress.co.jp/library/software/wireshark/

サーバ Ubuntu 22.04 IP (192.168.19.129)

※VMware 上で稼働 VMnet8で接続

Wiresharkの起動

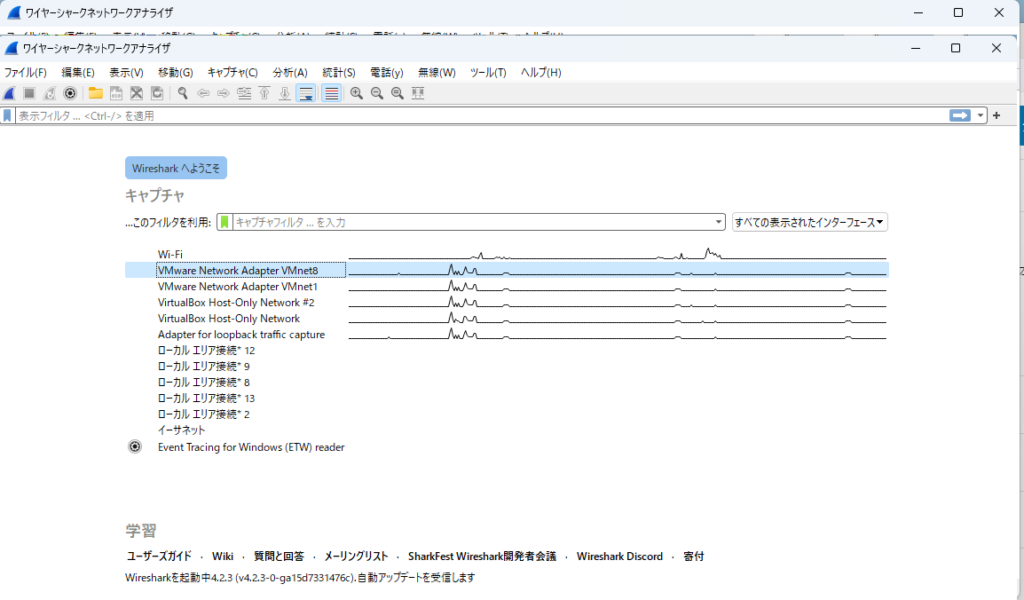

起動するとこんな感じになるので、サーバとつながっているセグメントを選択します

今回はVMwareなので、VMnet8 を選びました。

Wireshrkを起動した様子

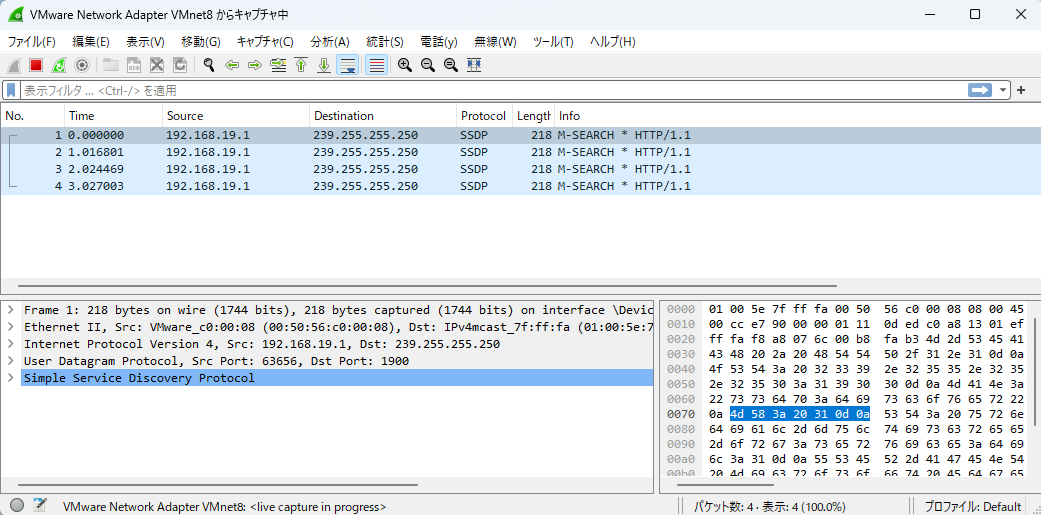

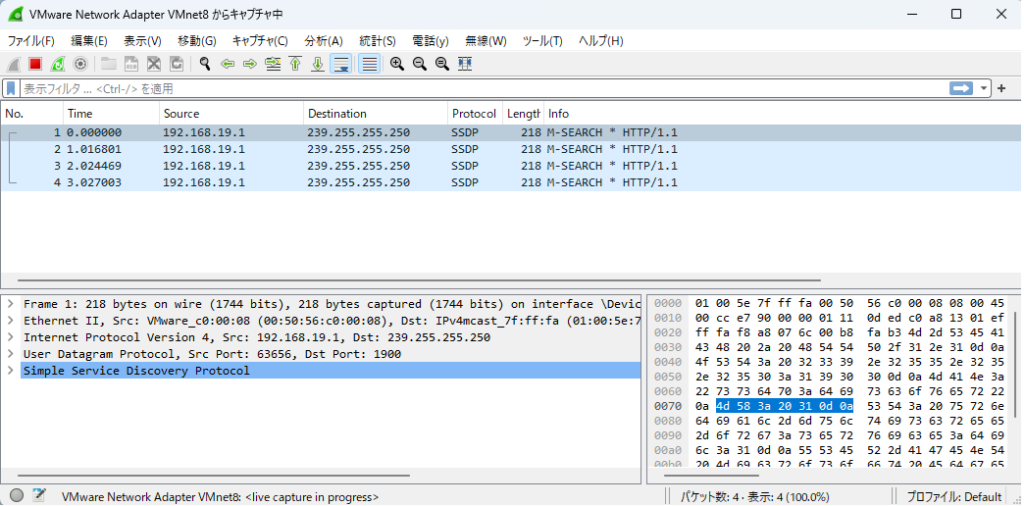

VMnet8を選択した様子

VMnet上のトラフィック情報を表示してくれます。

このまま放置すると、とんでもない量のデータをキャプチャしてしまうので、フィルタに次の文字列を入れると、クライアントとサーバ間の通信だけを表示するようになります。

(ip.src==192.168.19.129 && ip.dst==192.168.19.1) || (ip.dst==192.168.19.129 && ip.src==192.168.19.1)

ip.src 送信元をIPアドレスで指定

ip.dst 送信先をIPアドレスで指定PINGの送信

PINGは通信の疎通を確認するのに用いられるコマンドです。

クライアントのコマンドプロンプトから、次のコマンドを入力します。

c:\ > ping -n 1 192.168.19.129

192.168.19.129 の ping 統計:

パケット数: 送信 = 1、受信 = 1、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

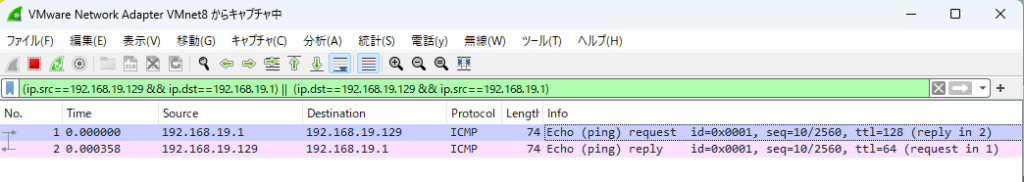

最小 = 0ms、最大 = 0ms、平均 = 0msこの際にWiresharkでは次のように表示されます。

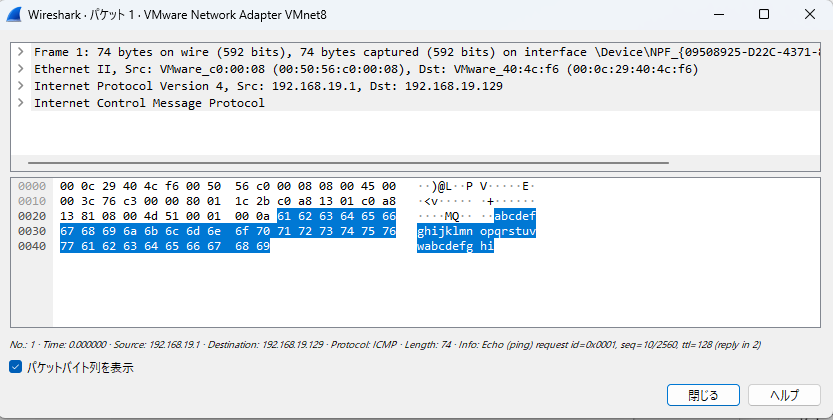

①192.168.19.1から192.168.19.129 に対してICMPプロトコルでリクエストを送信

②192.168.19.129から192.168.19.1 に対してICMPプロトコルでレスポンスを受信

これで、PINGがどのような動きをしているのか確認できました。

PINGが送信しているデータを確認したところ、次のようなリクエストを送信していました。

abcdefghijk…

こんな無意味なデータを送っていたとは知りませんでした。