新しい脆弱性「CVE-2024-6387」のセキュリティパッチが公開されましたのでセキュリティパッチを当ててみました。

UbuntuはVM環境でしか使っていないので、OpenSSHを使う必要はないのですが、やってみないと覚えられないタイプです。

● 現在の環境

Ubuntu 24.04LTS コードネーム noble

OpenSSH 9.6p1(標準インストールではこのバージョンが入っていました)

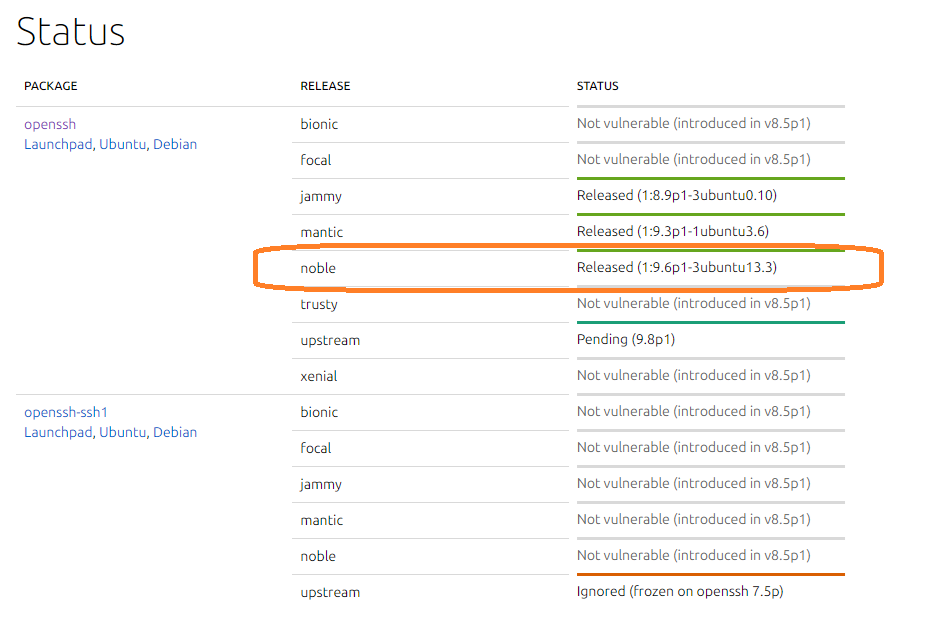

● 脆弱性の対象範囲(Ubuntu nobleの場合)

影響を受ける範囲については、記事によって内容に差がありました。

qualysでは、OpenSSH version 9.1p1以上が必要

Ubuntu公式では、Ubuntu24.04 LTS noble ではOpenSSH13.3 以上が必要

となっていました。

https://ubuntu.com/security/CVE-2024-6387

Ubuntuの事はUbuntu公式が正確だと思いますので、

OpenSSH 13.3

の世界線を目指します。

● 脆弱性の影響とログの確認方法

CVE-2024-6387による攻撃を受けると、

システムが外部から掌握可能

マルウェアをインストールされる危険性

データの閲覧、変更される危険性

があるそうです。

すでにログインされていないか確認する方法は、

/var/log/auth.log

を確認してください。

このログには、ログインの他、suやsudoコマンドを使って実行した履歴も残っていますので、公開サーバでは定期的に確認しておくべきです。

確認方法はこんな感じ(ざっくり)

> cat /var/logs/auth.log● 参考文献

qualys https://blog.qualys.com/vulnerabilities-threat-research/2024/07/01/regresshion-remote-unauthenticated-code-execution-vulnerability-in-openssh-server#affected-openssh-versions

ubunt公式 https://ubuntu.com/security/notices/USN-6859-1

ubuntu OpenSSH 1:9.6p1-3ubuntu15 : openssh package : Ubuntu (launchpad.net)

● OpenSSHが起動しているか確認

私のサーバではOpenSSHを使っていないと思ってはいたものの、念のためにチェックしました。

OpenSSHはポート22を使用するので、22番ポートの使用状況を確認

> sudo lsof -i:22

何も表示されなければ実行されていませんVM環境なので外からログインされることはないのですが、OpenSSHは起動していなかったので一安心です。

● OpennSSHのバージョン確認

いざというときの為に、バージョンの確認をしておきます

確認コマンドは次の通りです

> ssh -V

OpenSSH_9.6p1 Ubuntu-3ubuntu13, OpenSSH 3.0.13 30 Jan 2024openSSHのバージョンが[13]となっていますので、セキュリティパッチ未対応ということになります。

● アップデート方法

アップデート方法は次の通りです。

# パッケージを一式読み込みます

> sudo apt update

ヒット:1 http:............

:

パッケージリストを読み込んでいます

> apt list --upgradable

一覧表示... 完了

:

openssh-client/noble-updates,noble-security 1:9.6p1-3ubuntu13.3 amd64 [1:9.6p1-3ubuntu13 からアップグレード可]

openssh-server/noble-updates,noble-security 1:9.6p1-3ubuntu13.3 amd64 [1:9.6p1-3ubuntu13 からアップグレード可]

:

# 対象パッケージのアップデート

> sudo apt install openssh-client

# 必要に応じて openssh-server もアップデートしてください

# バージョンの確認

> ssh -V

OpenSSH_9.6p1 Ubuntu-3ubuntu13.3, OpenSSL 3.0.13 30 Jan 2024

# ↑ .3上がりました (レベルアップ!)これで、OpenSSHのバージョンが上がり、パッチの対応が完了しました。

私はOpenSSHサーバを使用していませんが、使っている方は、パッケージのリロードを行うことを忘れないようにしてください。